Même sans lire régulièrement la presse, vous n’avez pu passer à côté des nombreux et croissants exemples de cyberattaques contre les organisations et les individus du monde entier. En tant que Business Analyst, il nous est impossible d’ignorer un sujet aussi significatif et impactant : la cybersécurité est clairement une contrainte à intégrer dans notre démarche analytique de recommandation, de définition et de mise en œuvre de la meilleure solution possible pour répondre aux nombreux besoins de changement des organisations.

Pour trouver un exemple récent de cyberattaque, il m’a fallu passer au moins 1 seconde 30 sur internet, soit le temps de taper le mot clé « cybersécurité » dans la barre de recherche.

En pleine pandémie de Covid-19, les Hôpitaux de Paris victimes d’une cyberattaque

L’Assistance Publique-Hôpitaux de Paris (AP-HP) a été victime d’une attaque par déni de service le 22 mars en fin de matinée. L’accès externe aux emails et aux outils de télétravail a dû être coupé momentanément. Mais les conséquences auraient pu être dramatiques, car l’AP-HP regroupe 39 hôpitaux d’Ile-de-France, région française la plus touchée par la pandémie de Covid-19. (…)

MULTIPLICATION DES CYBERATTAQUES

D’après des experts en cybersécurité, le Covid-19 servirait d’appât aux les pirates informatiques pour attaquer des individus, des entreprises et des organisations internationales. « Exploitant la mobilisation internationale contre le coronavirus, un grand nombre de malfaiteurs ont récemment diffusé dans diverses régions du monde des documents malveillants, à des fins criminelles ou d’espionnage, autour de la pandémie », résumait la société américaine FireEye, spécialiste de la cybersécurité.

L’Usine Digitale, article du 22 mars 2020

Top 11 des cyber-statistiques

Saviez-vous que :

- 88% des entreprises ont dépensé plus de 1 million de dollars pour se mettre en conformité au RGPD

- 90% des cyberattaques sont associées au cryptomining (Cliquez ici pour avoir plus d’info sur ce qu’est la cryptomonnaie).

- 92% des malwares sont délivrés par mail.

- 56% des décideurs informatiques estiment que le hameçonnage (« phishing » en anglais) constitue leur principale menace de sécurité.

- 77% des cyberattaques de 2017 n’avaient pas de fichiers joints

- En moyenne, les cyberattaques non ciblées coûtent 5 millions de dollars à une grande entreprise.

- 54% des entreprises ont déjà connu un incident de sécurité de leur système de contrôle industriel.

- 61% des organisations ont déjà connu un incident de sécurité IoT (internet des objets).

- Cela prend environ 191 jours à une entreprise pour identifier ses brèches de sécurité.

Mais…

- 69 % des entreprises considèrent que la cyberprotection n’est qu’un poste supplémentaire de dépense.

- Seules 25% des organisations disposent d’un département Cybersécurité.

Le coût des cyberattaques pour les entreprises

Il est difficile de quantifier précisément le coût des cyberattaques sur les organisations.

- Hiscox France chiffre la facture à 97 717€ pour une TPE / PME française, et à 621 838€ pour une entreprise de 250 à 999 employés (« Cyberattaque : quel coût pour une TPE / PME ? »)

- Selon la dernière étude internationale d’Accenture Security et du Ponemon Institute auprès de 2.600 experts et 355 grandes entreprises réalisant plus de 20 milliards de dollars de revenus annuels (« Investir dans la cyber-résilience »), la moyenne du coût d’une attaque est désormais de 13 millions de dollars, soit une augmentation de 27% sur un an. Ce coût additionne les sommes investies par les entreprises pour détecter les cyberattaques et les coûts pour réparer les dégâts.

C’est aux Etats-Unis que les entreprises touchées paieraient la facture la plus salée avec une moyenne de 27,4 millions de dollars, devant le Japon (13,6 millions) et l’Allemagne (13,1 millions). La France est 5e avec un coût moyen de 9,7 millions de dollars (8,6 millions d’euros) en augmentation de 23% en un an (2019 vs 2018).

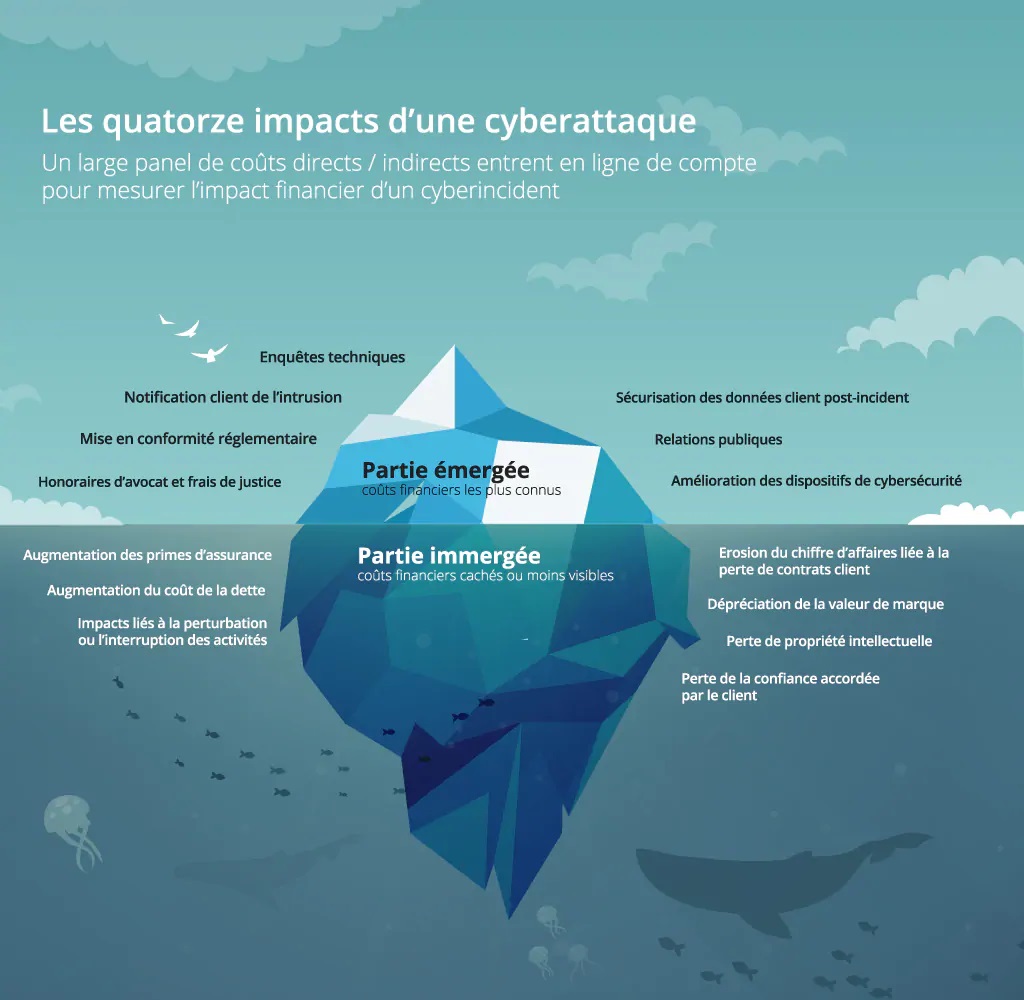

Néanmoins, si l’on en croit une récente étude de Deloitte (« Cyberattaques : comment chiffrer les impacts ? Le visible et l’invisible »), les dirigeants prennent généralement correctement en compte la partie émergée de l’iceberg – les amendes, les dépenses en relations publiques, les coûts liés aux actions immédiates à mettre en place pour protéger les clients.

Mais les conséquences d’une attaque peuvent se répercuter sur des années sous la forme de coûts cachés, dont la plupart sont beaucoup moins facilement mesurables : atteinte portée à l’image de l’entreprise, interruption d’activité, perte d’informations confidentielles, entre autres atouts stratégiques.

Les répercussions d’une cyberattaque dans la durée

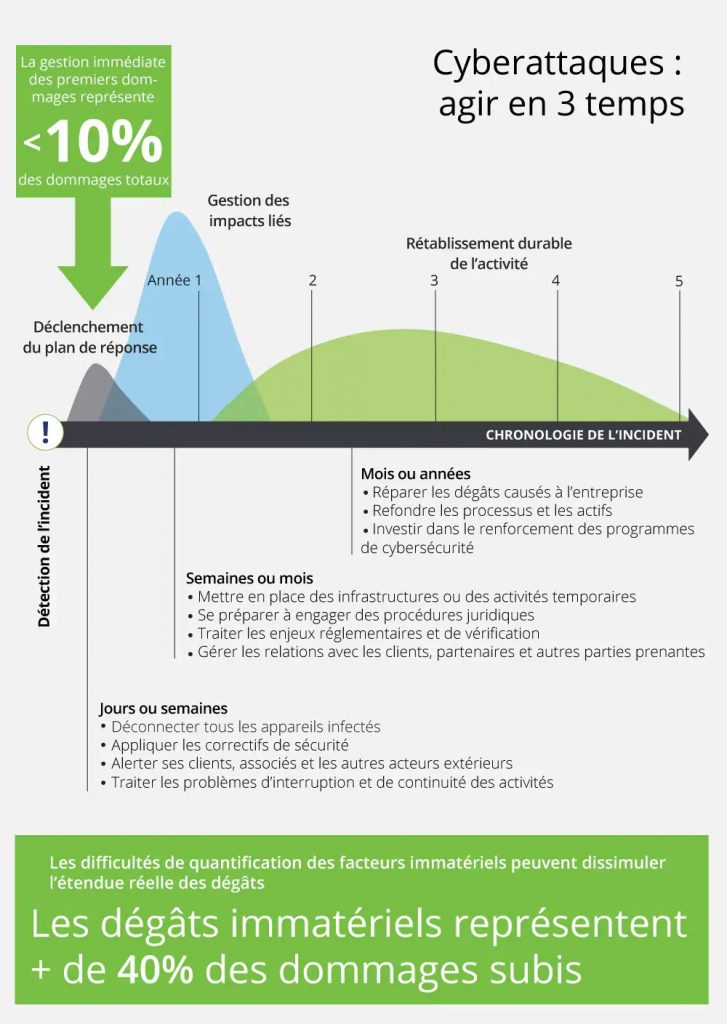

Comme le souligne l’étude de Deloitte, « au-delà de la gestion de ses conséquences immédiates à la fois sur les clients de l’entreprise et sur l’entreprise elle-même, une attaque engendre des impacts à plus long terme sur le management et nécessite la mise en place d’actions permettant de réparer les dommages subis. Cette phase de récupération, qui mobilise un nombre important de fonctions au sein de l’entreprise, se déroule en plusieurs étapes : rétablissement de l’activité, augmentation du niveau de cybersécurité, restauration de relations de confiance avec les clients et les parties prenantes, règlement des questions juridiques, décisions d’investissement et changements de stratégie. »

Le rôle du Business Analyst dans la cybersécurité

En tant que Business Analyst, notre tâche est d’analyser de multiples informations afin de recommander aux décideurs la solution la plus appropriée à leurs besoins métier, et ce, en tenant compte des nombreuses contraintes externes et internes.

La cybersécurité n’est donc pas un sujet à laisser aux seuls experts techniques car les conséquences d’une mauvaise évaluation des risques peuvent être dramatiques pour l’entreprise (voir l’étude de Deloitte citée plus haut).

>> Lire aussi : Doit-on être expert métier quand on est Business Analyst ?

La sécurité des données et le piratage informatique sont des préoccupations si croissantes qu’aucun projet ne devrait être considéré comme « sûr ». Les pirates informatiques ont toujours une longueur d’avance, et si une entreprise ou un individu n’a pas encore été touché, c’est sans doute parce qu’il n’est pas encore sur leur écran radar. On peut avoir de la chance un certain temps, mais tôt ou tard, le risque d’être ciblé par une cyberattaque se matérialisera.

Bien que nous ne puissions pas complètement éviter le risque de piratage ou de violation de données, nous pouvons – devons – prendre des mesures pour les anticiper au mieux et atténuer les risques de sérieux dommages.

Alors, peut-on dire que tout projet de systèmes d’information nécessite a minima l’intervention d’un expert en sécurité ? Oui, sans équivoque, au moins lors de l’identification des risques.

Cependant, me direz-vous, toutes les organisations n’ont pas à leur disposition une équipe d’experts en cybersécurité, ni même un collaborateur un peu plus formé que les autres sur ces dangers et sur les moyens d’y faire face. Bien sûr, les départements informatiques sont habitués à mettre en place firewalls et antivirus, mais c’est un jeu d’enfants pour les pirates actuels que de les contourner.

Alors, comment faire ?

Bien que le Business Analyst n’ait pas pour vocation à être un expert en cybersécurité, il doit faire l’effort d’être proactif et de se tenir informé des dernières évolutions dans ce domaine. Sa connaissance, même superficielle, lui permettra de :

- Poser les « bonnes » questions,

- Sensibiliser ses interlocuteurs « métier » aux impacts de la cybercriminalité sur leurs activités,

- Prévoir la sollicitation d’experts en cybersécurité (dans ou en dehors de l’entreprise) lors de ses activités d’élicitation.

- Prendre en compte la cybersécurité de la conception fonctionnelle de la solution, car les contraintes découlant de l’analyse de risques préalable se traduisent à un moment ou à un autre par une / des exigence(s) fonctionnelle(s) ou non fonctionnelle(s).

>> Voir aussi : [VIDEO] Définir les Exigences Non Fonctionnelles

La diversité des contextes, des organisations, des systèmes d’information, et la variété des cyber attaques qui sont de plus en plus sophistiquées, rendent impossible la recommandation d’une solution unique qui répondrait à tous les besoins. Il est donc nécessaire d’avoir une démarche d’analyse métier proactive et personnalisée, sensibilisée à la cybersécurité, pour accompagner au mieux nos organisations.

Cet article vous a plu? Partagez-le et suivez-moi sur les réseaux sociaux!